DSGVO: Vorsorgemaßnahmen schützen vor drakonischen Strafen

Quick Guide zur neuen Datenschutz-Grundverordnung (DSGVO)

Ab 28. Mai 2018 gelten die neuen Datenschutz-Grundverordnungen auch für Österreichs Unternehmerinnen und Unternehmer, welche personenbezogene Daten verarbeiten. Das Ziel dieser europaweiten Maßnahmen sind, einen einheitlichen Rechtsrahmen für Datenschutzrechte zu schaffen. Welche Fragen sich CONSENTO dazu gestellt hat, können Sie im folgenden Beitrag nachlesen.

Was regelt die DSGVO?

Den Umgang mit personenbezogenen Daten von natürlichen Personen. Personenbezogene Daten sind beispielsweise Name, Geburtsdatum, Anschrift, Bankdaten, KFZ-Kennzeichen, Krankengeschichte oder in vielen Fällen auch IP-Adressen.

Wen betrifft diese Verordnung?

Alle Unternehmen, die personenbezogene Daten verarbeiten und speichern. Sei es in ERP-, CRM- oder ECM-Systemen. Das reicht vom Tischler bis hin zum Hotelier.

Was bedeutet das für Unternehmen?

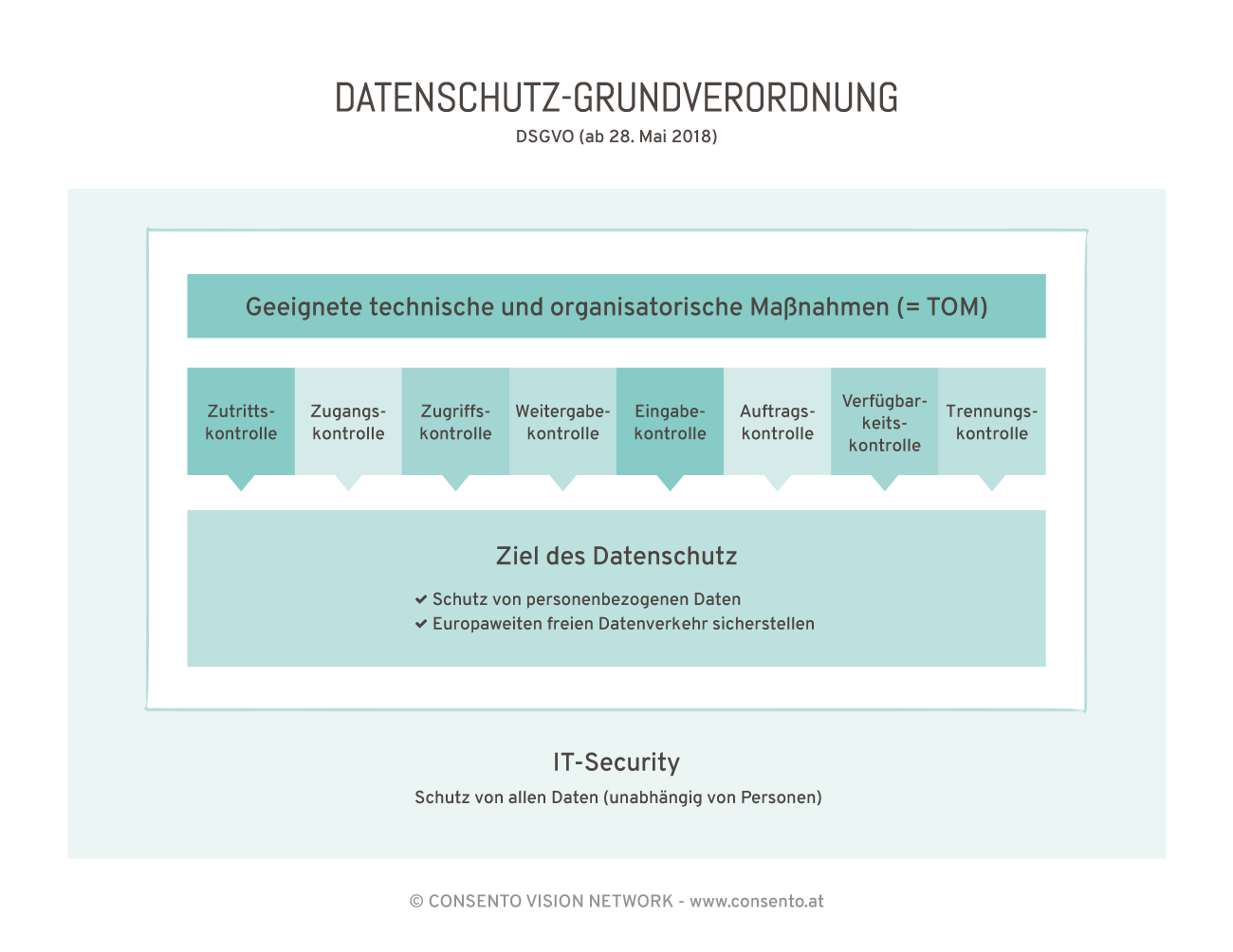

Es müssen „geeignete technische und organisatorische Maßnahmen“ (= TOM) getroffen werden, die Daten pseudoanonymisieren oder verschlüsseln, Transparenz bieten (welche Daten zu meiner Person vorhanden sind) Zugriffs- und Zugangsmöglichkeiten minimieren und dokumentieren (TOM’s) sowie Risiken).

Das schließt ein, dass nicht nur IT-Netzwerke gesichert werden müssen, sondern auch alle darin befindlichen Endgeräte wie beispielsweise PCs, Laptops, Tablets und Smartphones.Um es zusammenzufassen: Ziele sind eine ganzheitliche Datenkontrolle und innerhalb der EU den Schutz von personenbezogenen Daten sicherzustellen.

Welche technischen und organisatorischen Maßnahmen gibt es?

Das betrifft die gesamte Organisation in Datenschutz und IT-Sicherheit. Beispiele für technische und organisatorische Maßnahmen sind:

Zutrittskontrollen: Absicherung des Gebäudes oder Büros mithilfe von Alarmanlagen, Schlüsselregelungen, Videoüberwachung, …

Zugangskontrollen: Durch Zuordnung von Benutzerrechten, Passwortvergabe, VPN-Technologien …

Zugriffskontrollen: Durch Verschlüsselung von Datenträgern und einer Authentifizierungsmechanismus, welches die Anzahl der Zugriffe auf das Notwendigste reduziert, einer Protokollierung der Zugriffe, …

Weitergabekontrollen mithilfe von VPN-Tunneln, E-Mail Verschlüsselung, anonymisierte oder pseudoanonymisierte Weitergabe, …

Eingabekontrollen: via einem ganzheitlichen Benutzer-Rechtemanagement, Protokollierung und Nachvollziehbarkeit der Eingabe, Änderung, Löschung etc.

Auftragskontrollen: wird erreicht durch eine Verpflichtung der Mitarbeiter auf das Datengeheimnis, Sicherstellung der Vernichtung der Daten nach Auftragsabschluss, wirksame Kontrollrechte uvm.

Verfügbarkeitskontrollen: =Abspeicherung der Daten in eigenen IT-Systemen und Rechenzentren. Mithilfe von Backup- und Recoverykonzepte, Unterbrechungsfreie Stromversorgung, Schutzsteckdosenleisten in Serverräumen uvm.

Trennungskontrollen: = nur Berechtigte haben Zugriff, Erstellung eines Berechtigungskonzeptes, Festlegung von Datenbankrechten, Physikalisch getrennte Speicherung auf gesonderten Systemen

TOM’s haben das Ziel, die Verfügbarkeit, Vertraulichkeit und Integrität sicherzustellen.

Wie beginnt man am besten?

Wir raten zu Beginn einmal zu erheben,wo Daten verarbeitet und gesichert werden und wo Risiken im Sinne des Datenschutzes und der IT-Sicherheit bestehen. Nach der Analyse folgt die Identifikation von Risiken. Anschließend die Umsetzung von Maßnahmen, um die Daten- und IT-Sicherheit zu erhöhen.

Der Prozess in aller Kürze:

1. Analyse

2. Identifikation

3. Umsetzung von Schutzmaßnahmen

4. Regelmäßige Audits und Dokumentationen

Brauchen Unternehmen eine Datenschutzbeauftragten, oder eher nur einen –verantwortlichen?

Werden sensible Daten verarbeitet benötigt man einen Datenschutzbeauftragten. Ansonsten ist ein Datenschutzverantwortlicher ausreichend.

Sensible, personenbezogene Daten sind z. B. Informationen zur Herkunft, politischen und religiösen Einstellung. Als auch genetische oder biometrische Daten zur eindeutigen Identifizierung einer natürlichen Person wie Iris-Scan oder Fingerabdruck.

Was ist der Unterschied zwischen einem Datenschutzbeauftragten und einem Datenschutzverantwortlichen?

Der Datenschutzbeauftragte ist ein Repräsentant der Datenschutzbehörde im Unternehmen, ähnlich wie ein Betriebsrat.Der Datenschutzverantwortliche beschäftigt sich ebenfalls mit der Umsetzung und Einhaltung des Datenschutzes, jedoch ohne rechtliche Verantwortung.

Was können Auslöser für einen Verstoß sein?

Das reicht von einem liegen gelassenem Smartphone, gestohlenem Notebook, einer falsch versendeten E-Mail bis hin zu einem Hacker-Angriff.

Wie hoch sind die Strafen bei Nicht-Einhaltung?

Strafen können bis zu 4% des weltweiten Jahresumsatzes eines Unternehmens ausmachen.

Wie reagiert CONSENTO auf die verändernde Gesetzeslage?

In unserem Unternehmensnetzwerk ist ein großes Maß an Know-How im Bereich der IT-Sicherheit vorhanden.

Über den Verein CONSENTO Vision Network wurde ein Großeinkauf von Virenschutz- und Datenverschlüsselungslizenzen getätigt. Mitglieder haben hier Zugriff auf Lizenzen, die unter den marktüblichen Preisen liegen. Das Ziel des Vereins ist, sich gegenseitig zu helfen. Deshalb beraten und helfen sich Mitglieder untereinander weiter, damit jeder Consentor für den Eintritt der DSGVO gewappnet ist.

Sie wollen mehr über CONSENTO Vision Network erfahren?

Gerne! Unverbindliche Informationen erhalten Sie unter:

Auf unserer Website vision-network.consento.at. Wir beantworten auch gerne telefonisch Ihre Fragen unter 0720 59 00 24 oder per E-Mail office@consento.at.

Eine umfangreiche Checkliste hält die WKO hier bereit.